La suite adAS incorpora adAS USER como portal de autoservicio con la posibilidad de gestionar algunos aspectos de la identidad digital de los usuarios en las organizaciones.

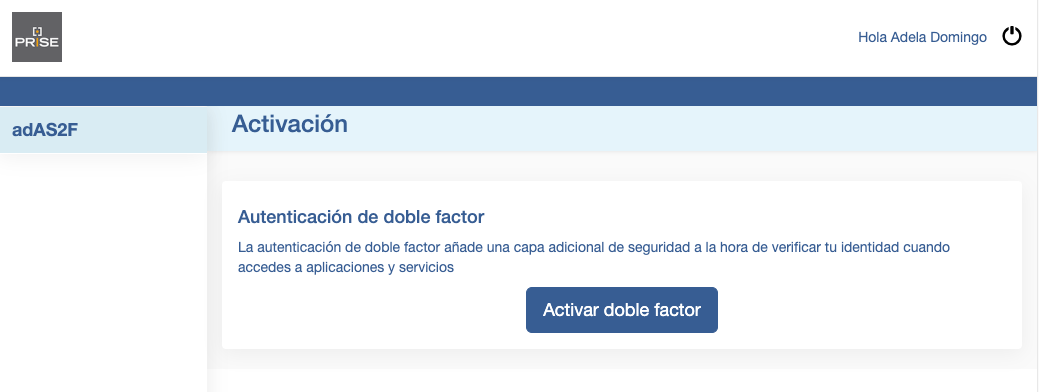

adAS USER permite la activación de diferentes módulos, entre ellos se encuentra adAS2F a través del uso del Doble Factor. Este sistema, incrementa la seguridad en los accesos y cuentas de la entidad y se integra en las aplicaciones y servicios activos del SSO (Single Sign On) a través de las siguientes opciones:

- Activar y crear la confianza necesaria para usar el Doble Factor en aquellas aplicaciones y servicios que se hayan activado a través de la herramienta de administración

- Desactivar, reiniciar o comprobar la vinculación de aquellos dispositivos donde gestionemos nuestro código OTP

- Listar aplicaciones y su estado entorno al Doble Factor

- Activar o desactivar el uso del Doble Factor por el usuario final en aquellas aplicaciones que como administradores del SSO permitamos una configuración personalizada

Para ello, será necesario que la persona usuaria se instale una de las siguientes aplicaciones, bien sea en un dispositivo móvil (smartphone o tablet) o en un PC:

- En dispositivos móviles (opción más recomendada y segura), ya sean Android o iOS y que se pueden descargar a través de sus respectivas ‘store': FreeOTP, Google Authenticator, Microsoft Authenticator, 2FAS Authenticator.

- En PC: x2FAST u OTP Manager (Windows), Step two o Authenticator (Mac OS) y Oathtool (Linux).

- Además, los navegadores Chrome y Edge disponen de las siguientes extensiones: Authenticator (Chrome); Authenticator y 2FA client (Edge).

Clientes como la Universidad de Barcelona, la Universidad de León, la Universidad Politécnica de Barcelona y la Universidad de Sevilla, han querido avanzar en materia de seguridad de la información en sus aplicaciones en respuesta a los procedimientos acordes con las recomendaciones del Esquema Nacional de Seguridad y que tiene por finalidad el refuerzo de ésta, incorporando así adAS2F.

Si deseas conocer más sobre este servicio, puedes ver el vídeotutorial que ha elaborado la Universidad de Sevilla o bien, ponerte en contacto con PRiSE, donde estaremos encantados de facilitarte más información o acceder a nuestra demo.

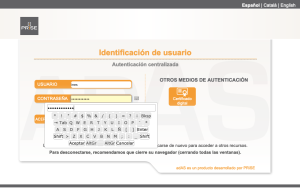

El teclado virtual es una novedad de adAS SSO v1.7.0 incorporada por la necesidad que nos presentó la Universidad de Málaga (UMA) para que los usuarios indiquen su contraseña en el formulario de login.

UMA realizo una financiación directa que permite el beneficio de incluir la opción de teclado virtual como una opción en adAS SSO v1.7.0.

Un teclado virtual permite un paso más en la seguridad del login del usuario, evitando que se capture la contraseña por pulsación de teclas si el ordenador contara con una aplicación maliciosa, como puede ser un keylogger.

Su activación es rápida y fácil gracias a la herramienta web de administración de adAS SSO.

Si quieres más información sobre adAS SSO y como integrar, mejorar y adaptar el acceso a todas tus aplicaciones a través de nuestro SSO, contacta con nosotros.

También es posible tenerlo disponible en LoginUp, nuestro SSO en la nube.

Las contraseñas (o passwords, como dirían nuestros amigos los anglosajones) son parte de nuestra vida desde mucho antes que Internet se colara en nuestras vidas. En 1967, John Shepherd-Barron inventó el concepto de PIN (Persona Identification Number o Número de identificación personal) cuando trabajaba en el primer cajero de un banco londinense. Su primera idea fue utilizar una contraseña de 6 dígitos, pero al hablarlo con su mujer ella prefería 4 dígitos, ya que le resultaba más cómodo de recordar. Pero a raíz de la popularización de Internet, cada vez más utilizamos un par “nombre de usuario” y “contraseña” para leer nuestro correo, escribir un comentario en un blog o ver nuestras fotos.

4 Recomendaciones a la hora de establecer una nueva contraseña:

Desde PRISE os comentamos las directrices más importantes a seguir a la hora de crear una contraseña.

- Tamaño de la contraseña y caracteres:

Entre 8 y 14 caracteres: mayúsculas o minúsculas incluyendo más de un número y, además, al menos un carácter especial: !@#$%^&*-+<>?{}[]_. - Tener varias contraseñas, en función del uso que vayamos a darle.

Obviamente lo ideal es tener una contraseña muy fuerte diferente para cada uno de los portales, pero si no compaginamos usabilidad con seguridad, el modelo termina siendo un fracaso. - Contraseña basada en una frase que nos resulte familiar. Por ejemplo, una canción favorita y utilizar la primera letra de cada palabra. Sobre dicha cadena de primeras letras, reemplazamos algunas vocales o consonantes por números o caracteres especiales que visualmente no nos resulte diferente a la palabra que obtuvimos al coger cada primera letra de cada palabra. Por ejemplo, si nos basamos en la canción “La casa por el tejado” de Fito y Fitipaldis: La casa por el tejado —> Lcpet —> L[p3t

- Cambio de la contraseña ocasional:

No cambiar la contraseña de forma regular ya que tendemos a modificar determinados caracteres de la previamente asignada, estableciendo de ese modo una contraseña cada vez mas débil.

Desgraciadamente, estas recomendaciones que damos no son aplicadas tantas veces como quisiéramos. A principios de año, la empresa de seguridad Keeper reveló en su informe anual, en el que analizó más de 10 de millones de contraseñas, cuales eran las 25 contraseñas más utilizadas, siendo la primera de ellas ¨123456¨, correspondiendo al 17%. Un elemento en común de todas estas contraseñas fue que la mayoría tenían seis caracteres o incluso menos.

Estas estadísticas demuestran que todavía queda mucho en la educación del usuario a la hora de que elijan contraseña. Aunque hay que decir a su favor que los bancos siguen haciendo un “favor” al mantener el PIN de 4 dígitos, ya que, ¿qué hay más seguro que un banco? ![]()

En otras entradas hemos comentado como adAS permite la adaptación al Esquema Nacional de Seguridad (ENS). En este artículo vamos a comentar en qué aspectos adAS facilita la adopción de esta normativa.

El ENS tiene como objetivo establecer los principios básicos que permitan proteger de forma adecuada la información y los servicios en los sistemas que tratan información de las Administraciones Públicas

adAS facilita la adopción de estos principios básicos mediante la implementación de medidas de seguridad específicas.

Artículo 7. Prevención, reacción y recuperación: La seguridad del sistema debe contemplar los aspectos de prevención, detección y corrección, para conseguir que las amenazas sobre el mismo no se materialicen, no afecten gravemente a la información que maneja, o los servicios que se prestan.

Artículo 24. Incidentes de seguridad: 1. Se establecerá un sistema de detección y reacción frente a código dañino. 2. Se registrarán los incidentes de seguridad que se produzcan y las acciones de tratamiento que se sigan. Estos registros se emplearán para la mejora continua de la seguridad del sistema.

Para la adopción de estos dos artículos, adAS ofrece un sistema de eventos que identifican ataques o comportamientos anómalos en el proceso de autenticación, dando la posibilidad de bloquear al usuario y/o dirección IP. Este sistema registra los eventos anómalos y los bloqueos automáticos realizados, así como avisa al administrador del Single Sign-On cuando se produce alguna situación crítica. Además de este sistema de eventos, se ofrece un interfaz de visualización de actividad del SSO que permite obtener una imagen fiel en todo momento de lo que está ocurriendo en el sistema.

Artículo 8. Líneas de defensa: El sistema ha de disponer de una estrategia de protección constituida por múltiples capas de seguridad, dispuesta de forma que, cuando una de las capas falle, permita: a) Ganar tiempo para una reacción adecuada frente a los incidentes que no han podido evitarse. b) Reducir la probabilidad de que el sistema sea comprometido en su conjunto. c) Minimizar el impacto final sobre el mismo.

adAS forma parte de una de estas líneas de defensa, la cual debidamente protegida y asegurada mediante sistemas de alta disponibilidad, utilización de certificados y otros sistemas de seguridad, permiten una defensa activa de la puerta de entrada a la organización.

Artículo 16. Autorización y control de los accesos: El acceso al sistema de información deberá ser controlado y limitado a los usuarios, procesos, dispositivos y otros sistemas de información, debidamente autorizados, restringiendo el acceso a las funciones permitidas.

adAS, al ser un Single Sign-On permite el control de acceso a las aplicaciones de una organización. Gracias a características extras implementadas en adAS como los Niveles de Confianza (LoAs) o la inclusión de Políticas de Autorización es posible incluir en las ventajas de un SSO otros elementos que lo complementan y permiten un control de grado más fino en la autenticación y autorización de los usuarios para acceder a los recursos protegidos. De esta forma, solo los usuarios con permisos adecuados podrán acceder a las aplicaciones que les corresponden.

Artículo 21. Protección de información almacenada y en tránsito: la estructura y organización de la seguridad del sistema, se prestará especial atención a la información almacenada o en tránsito a través de entornos inseguros.

La información en tránsito que es tratada por adAS se transfiere mediante protocolos de seguridad. Estos protocolos permiten el cifrado y firmado de la información de los usuarios, estableciendo una comunicación segura y fiable entre el Single Sign-On y las aplicaciones que solicitan la autenticación de los usuarios.

Artículo 23. Registro de actividad Con la finalidad exclusiva de lograr el cumplimiento del objeto del presente real decreto, con plenas garantías del derecho al honor, a la intimidad personal y familiar y a la propia imagen de los afectados, y de acuerdo con la normativa sobre protección de datos personales, de función pública o laboral, y demás disposiciones que resulten de aplicación, se registrarán las actividades de los usuarios, reteniendo la información necesaria para monitorizar, analizar, investigar y documentar actividades indebidas o no autorizadas, permitiendo identificar en cada momento a la persona que actúa.

Esta capacidad se produce gracias a la sección de Auditoría implementada en adAS, la cual permite al administrador del sistema poder monitorizar y analizar los accesos y autenticaciones realizados por los usuarios en cualquier periodo de tiempo.