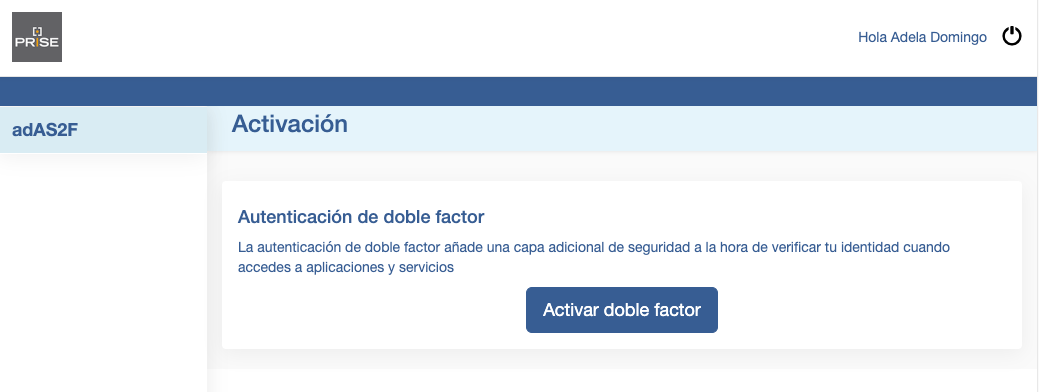

La suite adAS incorpora adAS USER como portal de autoservicio con la posibilidad de gestionar algunos aspectos de la identidad digital de los usuarios en las organizaciones.

adAS USER permite la activación de diferentes módulos, entre ellos se encuentra adAS2F a través del uso del Doble Factor. Este sistema, incrementa la seguridad en los accesos y cuentas de la entidad y se integra en las aplicaciones y servicios activos del SSO (Single Sign On) a través de las siguientes opciones:

- Activar y crear la confianza necesaria para usar el Doble Factor en aquellas aplicaciones y servicios que se hayan activado a través de la herramienta de administración

- Desactivar, reiniciar o comprobar la vinculación de aquellos dispositivos donde gestionemos nuestro código OTP

- Listar aplicaciones y su estado entorno al Doble Factor

- Activar o desactivar el uso del Doble Factor por el usuario final en aquellas aplicaciones que como administradores del SSO permitamos una configuración personalizada

Para ello, será necesario que la persona usuaria se instale una de las siguientes aplicaciones, bien sea en un dispositivo móvil (smartphone o tablet) o en un PC:

- En dispositivos móviles (opción más recomendada y segura), ya sean Android o iOS y que se pueden descargar a través de sus respectivas ‘store': FreeOTP, Google Authenticator, Microsoft Authenticator, 2FAS Authenticator.

- En PC: x2FAST u OTP Manager (Windows), Step two o Authenticator (Mac OS) y Oathtool (Linux).

- Además, los navegadores Chrome y Edge disponen de las siguientes extensiones: Authenticator (Chrome); Authenticator y 2FA client (Edge).

Clientes como la Universidad de Barcelona, la Universidad de León, la Universidad Politécnica de Barcelona y la Universidad de Sevilla, han querido avanzar en materia de seguridad de la información en sus aplicaciones en respuesta a los procedimientos acordes con las recomendaciones del Esquema Nacional de Seguridad y que tiene por finalidad el refuerzo de ésta, incorporando así adAS2F.

Si deseas conocer más sobre este servicio, puedes ver el vídeotutorial que ha elaborado la Universidad de Sevilla o bien, ponerte en contacto con PRiSE, donde estaremos encantados de facilitarte más información o acceder a nuestra demo.

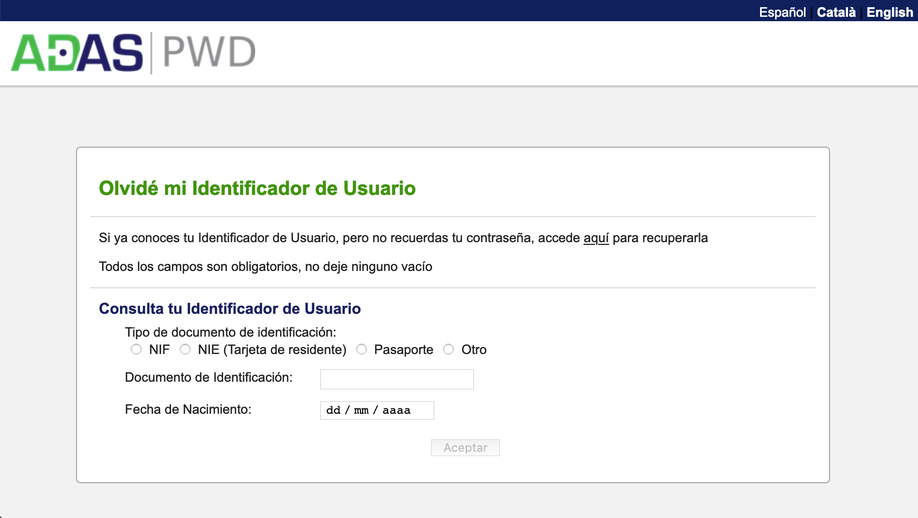

adAS PWD es el gestor de contraseña de la suite adAS, integrado en el ciclo de la autenticación de adAS SSO. Permite a los usuarios finales gestionar sus contraseñas: cambiarla y recordar contraseñas olvidadas.

![]()

La política de contraseña, además de permitir configurar diferentes parámetros que debe cumplir las contraseñas de los usuarios finales, incorpora la gestión de contraseñas caducadas.

adAS PWD cuenta con un CAU para que operadores puedan gestionar la contraseña de usuarios finales, pudiendo configurar que sólo puedan gestionar a determinados grupos de usuarios.

Esta nueva versión de adAS PWD cuenta con un nuevo módulo gracias a la colaboración de la Universidad de Salamanca, dando cumplimiento a que un usuario sin autenticar pudiera conocer su uid, muy práctico para nuevos alumnos o usuarios que no hayan accedido tras un largo período.

Si quieres conocer todas las novedades o quieres probar adAS PWD, solicítanos más información o acceso a nuestra demo.

Las contraseñas (o passwords, como dirían nuestros amigos los anglosajones) son parte de nuestra vida desde mucho antes que Internet se colara en nuestras vidas. En 1967, John Shepherd-Barron inventó el concepto de PIN (Persona Identification Number o Número de identificación personal) cuando trabajaba en el primer cajero de un banco londinense. Su primera idea fue utilizar una contraseña de 6 dígitos, pero al hablarlo con su mujer ella prefería 4 dígitos, ya que le resultaba más cómodo de recordar. Pero a raíz de la popularización de Internet, cada vez más utilizamos un par “nombre de usuario” y “contraseña” para leer nuestro correo, escribir un comentario en un blog o ver nuestras fotos.

4 Recomendaciones a la hora de establecer una nueva contraseña:

Desde PRISE os comentamos las directrices más importantes a seguir a la hora de crear una contraseña.

- Tamaño de la contraseña y caracteres:

Entre 8 y 14 caracteres: mayúsculas o minúsculas incluyendo más de un número y, además, al menos un carácter especial: !@#$%^&*-+<>?{}[]_. - Tener varias contraseñas, en función del uso que vayamos a darle.

Obviamente lo ideal es tener una contraseña muy fuerte diferente para cada uno de los portales, pero si no compaginamos usabilidad con seguridad, el modelo termina siendo un fracaso. - Contraseña basada en una frase que nos resulte familiar. Por ejemplo, una canción favorita y utilizar la primera letra de cada palabra. Sobre dicha cadena de primeras letras, reemplazamos algunas vocales o consonantes por números o caracteres especiales que visualmente no nos resulte diferente a la palabra que obtuvimos al coger cada primera letra de cada palabra. Por ejemplo, si nos basamos en la canción “La casa por el tejado” de Fito y Fitipaldis: La casa por el tejado —> Lcpet —> L[p3t

- Cambio de la contraseña ocasional:

No cambiar la contraseña de forma regular ya que tendemos a modificar determinados caracteres de la previamente asignada, estableciendo de ese modo una contraseña cada vez mas débil.

Desgraciadamente, estas recomendaciones que damos no son aplicadas tantas veces como quisiéramos. A principios de año, la empresa de seguridad Keeper reveló en su informe anual, en el que analizó más de 10 de millones de contraseñas, cuales eran las 25 contraseñas más utilizadas, siendo la primera de ellas ¨123456¨, correspondiendo al 17%. Un elemento en común de todas estas contraseñas fue que la mayoría tenían seis caracteres o incluso menos.

Estas estadísticas demuestran que todavía queda mucho en la educación del usuario a la hora de que elijan contraseña. Aunque hay que decir a su favor que los bancos siguen haciendo un “favor” al mantener el PIN de 4 dígitos, ya que, ¿qué hay más seguro que un banco? ![]()

Un identificador privado de usuario permite tracear la actividad de dicho usuario en una aplicación determinada, sin necesidad de conocer ningún dato adicional sobre la identidad del usuario y que tampoco pueda ser utilizado para adivinar su identidad. Pero aun así sirva para informar a la organización del usuario de un evento o incidencia relacionado con el usuario y que dicha organización pueda saber qué usuario es.

Este identificador debe cumplir las siguientes características:

- Persistente: debe ser el mismo para una misma aplicación durante un tiempo de vida considerable, que le permita a dicha aplicación identificar al usuario en su lógica de negocio durante el tiempo necesario

- Privado: no debe permitir averiguar quién es el usuario y qué actividad realiza en otras aplicaciones

- Único: debe ser el mismo valor siempre para una misma aplicación, no permitiendo reutilizar su valor para otros usuarios

En muchos sistemas este identificador privado es conocido como el atributo eduPersonTargetedID. Una generación correcta de valor para este atributo debe contemplar una cadena alfanumérica opaca generada en base a datos que identifiquen al usuario y a la propia aplicación a la que trata de acceder el usuario. Por ejemplo:

MD5( «SEMILLA/».$ID_USUARIO.»/».$ID_APLICACIÓN)

Al utilizar una función de resumen (en el ejemplo MD5 ) nos permite generar una cadena alfanumérica que no es reversible a su valor original.

En adAS 1.6.0o las fuentes de datos tipo «Información de adAS» permiten generar identificadores privados de usuario, para lo cual utiliza el identificador del usuario en el Proveedor de Identidad, es decir, aquel atributo que hayamos indicado en el módulo de autenticación que queramos utilizar como identificador de usuario dentro de adAS SSO, y el identificador opaco del Proveedor de Servicio. Este identificador opaco es un valor aleatorio generado por adAS SSO cuando se añade un Proveedor de Servicio (SP) en el SSO y no es modificado durante todo su ciclo de vida, ni en un cambio de ID de entidad del SP.

Para enviar un identificador privado de usuario en una política de emisión de atributos de un SP, debemos definir el atributo de la siguiente manera:

eduPersonTargetedID = self::nocachedFirstHookDB(‘ADASINFO’, ‘ADAS_PRIVATE_USER_ID’)

Donde ADASINFO es el identificador de una fuente de datos tipo «Información de adAS».

Gracias a este atributo ‘ADAS_PRIVATE_USER_ID’, adAS SSO nos generará siempre un valor cumpliendo las características de persistente, privado y único, para cada par (ID usuario en adAS SSO, ID opaco SP) o si hubiera algún problema no devolvería ningún valor, pudiendo así la aplicación informar del problema.