El próximo domingo 7 de julio, PRiSE tiene el orgullo de celebrar el decimoquinto aniversario de la creación de la empresa. Son 15 años de esfuerzo, dedicación y logros que nos han llevado de ser una empresa incipiente a ser una gran empresa reconocida en el sector gracias a nuestros esfuerzo, trabajo y compromisos con nuestros clientes.

Es un logro increíble que consideramos que demuestra el trabajo duro, el compromiso y la pasión que el equipo que conforma PRiSE pone en cada tarea que se realiza.

Además, durante estos 15 años, PRiSE ha destacado por su calidad y compromiso. Este hito debe agradecerse a esos valiosos clientes por confiar en nosotros y por ser partícipes de nuestra historia. Su apoyo y lealtad nos han impulsado a seguir creciendo y mejorando día a día.

Nos sentimos honrados de haber tenido esta evolución a lo largo de los años y estamos seguros de que este aniversario es solo el comienzo de muchos más éxitos. Que este acontecimiento nos inspire a seguir alcanzando nuevas metas y a seguir siendo una empresa referente en el mundo de la Identidad Digital.

¡Felicidades a todo el equipo de PRiSE por estos 15 años de logros y éxitos!

Publicada la nueva versión adAS SSO 1.9.8, con corrección de errores, sin añadir nuevas funcionalidades.

Si te resulta de interés nuestros servicios y quieres unirte a PRiSE, puedes ponerte en contacto con nosotros a través de https://www.prise.es/es/contact/.

Recientemente hemos puesto a disposición de nuestros clientes en adAS DOCS el nuevo hotfix adAS SSO 1.9.7. Una nueva versión de nuestro IdP que permite la implantación de un SSO multiprotocolo, totalmente flexible a cualquier organización.

Los cambios más relevantes de la última versión consisten en:

- Implementación de la autenticación delegada OpenID Connect.

- Corrección de las deficiencias existentes en la autenticación delegada OAuth2. Se incorpora el acceso al servidor de recursos, esperándose una respuesta JSON con atributos de identidad del usuario.

- Se dota a adAS con la capacidad de obtener la información sobre la autenticación de doble factor desde una fuente de datos conectada, en vez de la BBDD interna.

- En el modo federación, y para autenticaciones delegadas, se puede solicitar el consentimiento informado al usuario en base al IdP y a algún atributo devuelto por éste.

- Para los callback de atributos, se pasa como segundo parámetro el identificador interno del usuario, evitando así tener que obtenerlo de la sesión dentro del propio callback.

- adAS deja de mantener su propio almacén de raíces de confianza X509, en el directorio adas-sso/data/config/certs/trust, y pasa a utilizar los configurados en el fichero php.ini del intérprete PHP.

- Se incorpora una nueva directiva de configuración para los metadatos de los SPs de tipo OpenID Connect, que permite diferenciar, entre el secreto usado para identificar al cliente OpenID Connect, y la clave HMAC, utilizada en los algoritmos de firma HS256, HS384 y HS512.

Si quieres formar parte de las organizaciones que ya usan adAS SSO, no dudes en ponerte en contacto con nosotros a través de https://www.prise.es/es/contact/.

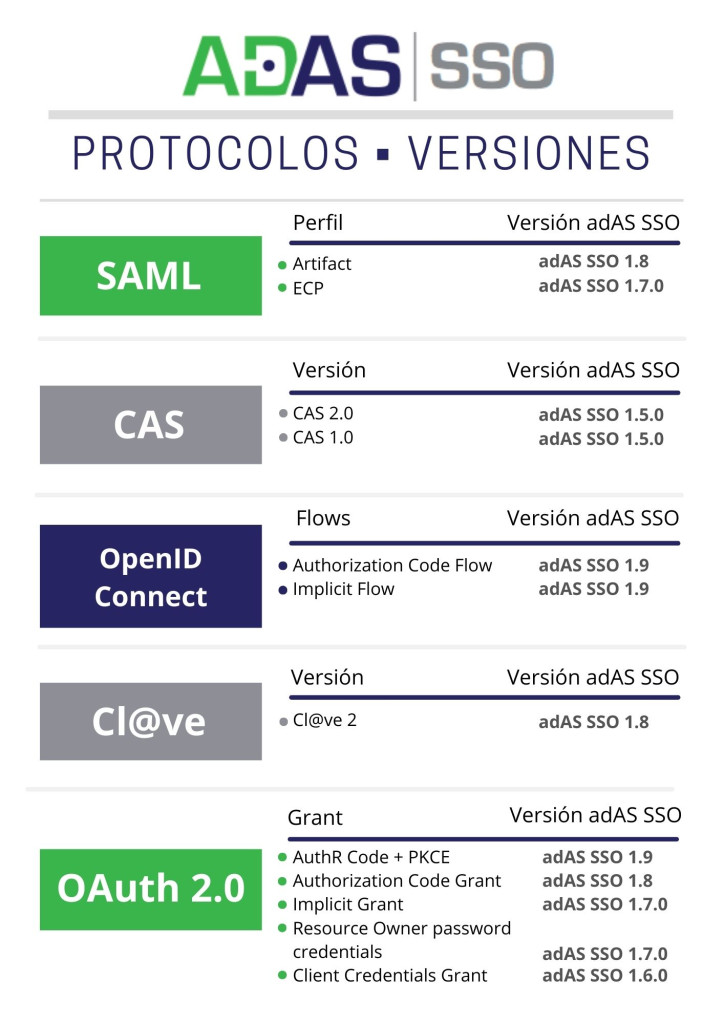

adAS SSO es un IdP multiprotocolo, asegurando de forma continua que cualquier organización pueda integrar aplicaciones y servicios con el protocolo que más se adecúe a sus necesidades.

A continuación podrás ver los principales protocolos y a partir de qué versión puedes utilizarlo. Recuerda además que para aquellas aplicaciones que necesiten PAPI, podrás seguir utilizándolo:

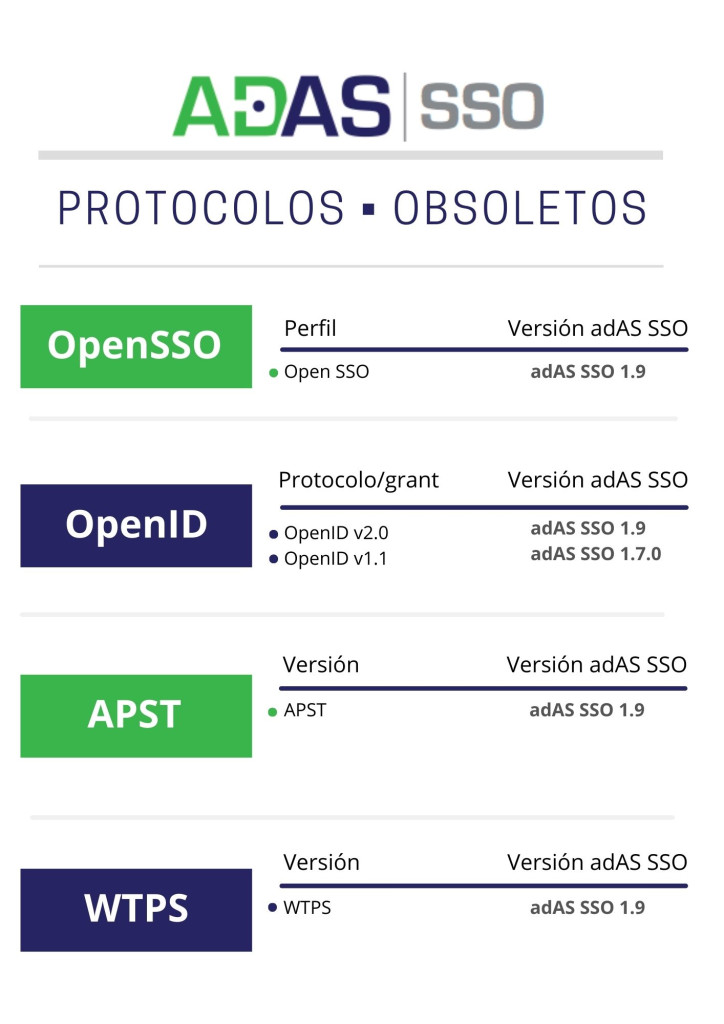

Nuestro afán de contar siempre con el IdP especializado nos ha hecho marcar algunos de los protocolos como obsoletos:

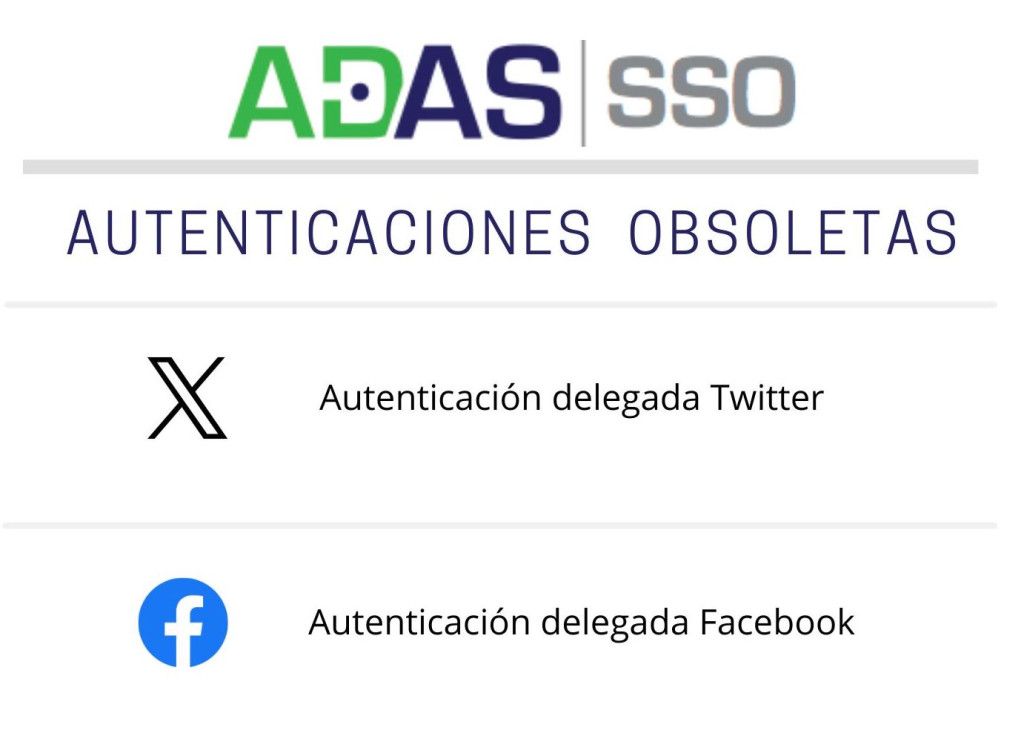

Así como los siguientes tipos de autenticaciones por motivos de seguridad:

Si deseas conocer más novedades o información sobre alguno de nuestros productos, puedes ponerte en contacto con PRiSE a través de https://www.prise.es/es/contact/.