La suite adAS incorpora adAS USER como portal de autoservicio con la posibilidad de gestionar algunos aspectos de la identidad digital de los usuarios en las organizaciones.

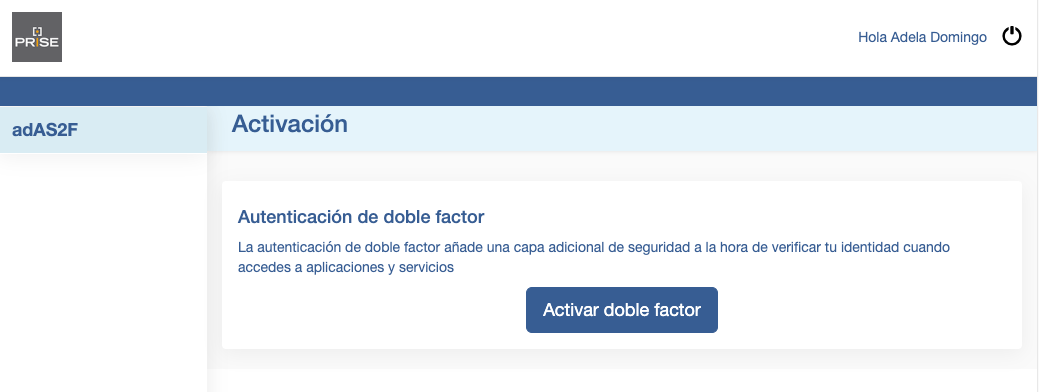

adAS USER permite la activación de diferentes módulos, entre ellos se encuentra adAS2F a través del uso del Doble Factor. Este sistema, incrementa la seguridad en los accesos y cuentas de la entidad y se integra en las aplicaciones y servicios activos del SSO (Single Sign On) a través de las siguientes opciones:

- Activar y crear la confianza necesaria para usar el Doble Factor en aquellas aplicaciones y servicios que se hayan activado a través de la herramienta de administración

- Desactivar, reiniciar o comprobar la vinculación de aquellos dispositivos donde gestionemos nuestro código OTP

- Listar aplicaciones y su estado entorno al Doble Factor

- Activar o desactivar el uso del Doble Factor por el usuario final en aquellas aplicaciones que como administradores del SSO permitamos una configuración personalizada

Para ello, será necesario que la persona usuaria se instale una de las siguientes aplicaciones, bien sea en un dispositivo móvil (smartphone o tablet) o en un PC:

- En dispositivos móviles (opción más recomendada y segura), ya sean Android o iOS y que se pueden descargar a través de sus respectivas ‘store': FreeOTP, Google Authenticator, Microsoft Authenticator, 2FAS Authenticator.

- En PC: x2FAST u OTP Manager (Windows), Step two o Authenticator (Mac OS) y Oathtool (Linux).

- Además, los navegadores Chrome y Edge disponen de las siguientes extensiones: Authenticator (Chrome); Authenticator y 2FA client (Edge).

Clientes como la Universidad de Barcelona, la Universidad de León, la Universidad Politécnica de Barcelona y la Universidad de Sevilla, han querido avanzar en materia de seguridad de la información en sus aplicaciones en respuesta a los procedimientos acordes con las recomendaciones del Esquema Nacional de Seguridad y que tiene por finalidad el refuerzo de ésta, incorporando así adAS2F.

Si deseas conocer más sobre este servicio, puedes ver el vídeotutorial que ha elaborado la Universidad de Sevilla o bien, ponerte en contacto con PRiSE, donde estaremos encantados de facilitarte más información o acceder a nuestra demo.

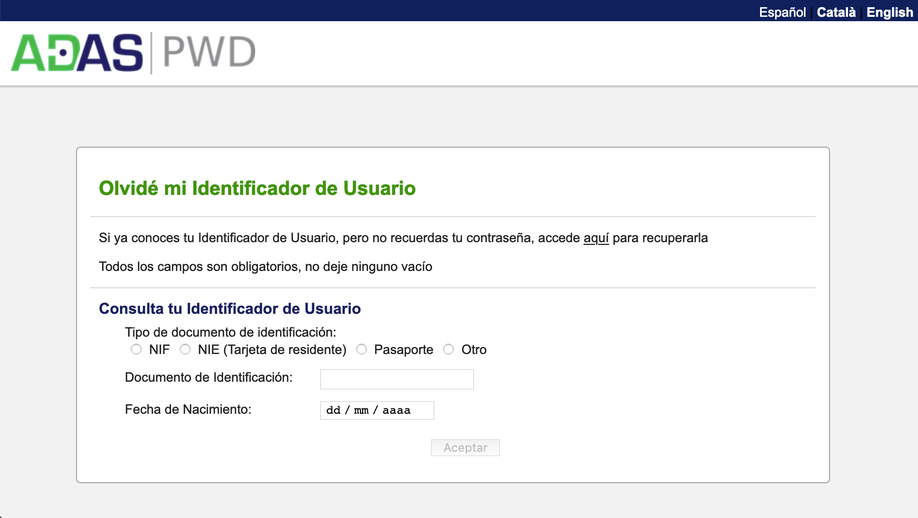

adAS PWD es el gestor de contraseña de la suite adAS, integrado en el ciclo de la autenticación de adAS SSO. Permite a los usuarios finales gestionar sus contraseñas: cambiarla y recordar contraseñas olvidadas.

![]()

La política de contraseña, además de permitir configurar diferentes parámetros que debe cumplir las contraseñas de los usuarios finales, incorpora la gestión de contraseñas caducadas.

adAS PWD cuenta con un CAU para que operadores puedan gestionar la contraseña de usuarios finales, pudiendo configurar que sólo puedan gestionar a determinados grupos de usuarios.

Esta nueva versión de adAS PWD cuenta con un nuevo módulo gracias a la colaboración de la Universidad de Salamanca, dando cumplimiento a que un usuario sin autenticar pudiera conocer su uid, muy práctico para nuevos alumnos o usuarios que no hayan accedido tras un largo período.

Si quieres conocer todas las novedades o quieres probar adAS PWD, solicítanos más información o acceso a nuestra demo.

La Federación SIR2 de RedIRIS sólo permite conectar a las instituciones académico-científicas a través de IdPs SAML2, por lo que muchas organizaciones han tenido que actualizar sus sistemas para garantizar seguir formando parte de la Federación.

La Federación SIR2 de RedIRIS sólo permite conectar a las instituciones académico-científicas a través de IdPs SAML2, por lo que muchas organizaciones han tenido que actualizar sus sistemas para garantizar seguir formando parte de la Federación.

La Universidad de Extremadura se puso en contacto con nosotros para garantizar su acceso a los SPs de SIR2 a través de nuestro IdP adAS SSO, ya que de forma nativa podrían contar un IdP SAML.

La Universidad de Extremadura se puso en contacto con nosotros para garantizar su acceso a los SPs de SIR2 a través de nuestro IdP adAS SSO, ya que de forma nativa podrían contar un IdP SAML.

![]()

Nuestro IdP adAS SSO es multiprotocolo: SAML2, Shibboleth, PAPI, OpenID Connect, OAUHT2, CAS

A partir de ahora trabajaremos junto la UEx para ampliar los SPs, aplicaciones y servicios, de su nuevo SSO, garantizando la autenticación a través de su nuevo SSO, sin necesidad de otros productos que actúen como IdP.

No dudes en ponerte en contacto con nosotros si quieres informarte cómo ayudarte a tener tu SSO con adAS SSO. Podrás contar desde el principio con la gestión de contraseñas con adAS PWD y el uso del doble factor con adAS2F.

Infórmate aquí de cómo trabajamos con RedIRIS para poner en marcha la federación SIR2 gracias a nuestro producto adAS FED.

Cambiamos el versionado de los productos de nuestra suite adAS para usar versionado semántico.

A continuación hacemos una comparativa del versionado que hemos utilizado hasta adAS-1.7.0, tomando como ejemplo la versión del hotfix k, es decir, la versión adAS-1.7.0k y cómo se denominaría con el uso de versionado semántico, para que veáis la diferencia:

Como se puede observar, dejamos de utilizar el tercer dígito (minor number) como identificación de versión, para utilizarlo como identificador de hotfix, dejando atrás el uso de letras. Por lo tanto pasamos a usar sólo dos dígitos, el primero y segundo, para identificar la versión de adAS SSO y el resto de productos de la suite adAS, tal y como se hace en versionado semántico:

Dado un número de versión MAYOR.MENOR.PARCHE, se incrementa:

- la versión MAYOR cuando realizas un cambio incompatible en el API,

- la versión MENOR cuando añades funcionalidad que compatible con versiones anteriores, y

- la versión PARCHE cuando reparas errores compatibles con versiones anteriores.

Hemos sacado la versión 1.8 ya con el nuevo versionado semántico, pasando del versionado antiguo con la anterior versión de adAS SSO 1.7.0K a la adAS SSO 1.8.

⚠️ Si contabas con una versión en desarrollo, esta nueva forma puede llevar a confusión con las nuevas versiónes.

No hay que confundir la versión antigua release (en el ejemplo: 1.7.0) con la versión nueva hotfix (en el ejemplo 1.7.9).

El antiguo versionado se ha demostrado confuso y poco práctico a la hora de describir qué tipo de cambios contenía cada versión. Ahora con versionado semántico, hacemos uso del mismo conjunto de recomendaciones que sigue una gran comunidad de desarrolladores de software, con la intención de facilitar a los usuarios de adAS la comprensión de los cambios que realizamos entre las versiones.

Con este nuevo método de versionado, cuando se publique una nueva versión de adAS SSO, tras la versión 1.8, esta pasará a ser adAS SSO 1.9.