Desde PRiSE queremos anunciar la salida a la luz de la página oficial de adAS (advanced Authentication Server).

Para los que aún no hayáis escuchado nada de él, adAS es un Servidor de Autenticación Avanzado que realiza funciones de proveedor de identidad y que integran los distintos protocolos que se engloban la identidad digital de una organización, como pueden ser PAPI v1, SAML 1.1/Shibboleth 1.3 o SAML 2.0.

adAS ofrece muchas ventajas con respecto a aplicaciones similares, pero una de las principales es la facilidad de gestión y mantenimiento de los sistemas integrados en este Single Sign-On, gracias a su interfaz web de administración. Mediante éste es posible configurar todos los aspectos que integran una aplicación de este tipo: gestión de proveedores de servicio, metadatos, políticas de atributos, soporte de diferentes fuentes de datos, etc.

Además, no solo se centra en facilitar la configuración y en tener un buen funcionamiento, si no que su objetivo es, además, facilitar el trabajo a los encargados de la identidad digital de las distintas organizaciones, integrando herramientas de visualización y búsquedas rápidas en los archivos de log, generando estadísticas de acceso y autenticación del sistema e incluso posibilitando el funcionamiento de esta herramienta con DNI electrónico.

¿Quiéres saber más sobre adAS?: Visita su nueva página web.

La próxima semana (martes 5 y miércoles 6 de Octubre) se celebran en Sevilla las Jornadas sobre Identidad Digital.

Estas jornadas están organizadas por el Servicio de Informática y Comunicaciones de la Universidad de Sevilla y pretenden ser un punto de encuentro entre responsables de identidad digital de las universidades españolas y técnicos en identidad digital.

Miembros de PRiSE participarán en estas jornadas, en dos charlas bastante interesantes:

- El martes Elena Galván participará en la sesión de las 10:00 «Donde la identidad digital se presenta y nos cuenta sus problemas» y junto a Liborio Revilla (EHU) nos introducirán los distintos conceptos que se dan en la Identidad Digital así como las implicaciones en cuanto a privacidad que ésta conlleva.

- Ese mismo martes, Cándido Rodriguez participará en la sesión de las 11.30 «Donde conocemos los orígenes de la identidad», junto con miembros de distintas universidades: Reyes Hernández (USAL), Lluís Alfons Ariño (URV) y Roberto S. Galende (Universidad de León). Esta sesión se basará en aspectos más técnicos de la identidad digital, donde nuestro compañero Cándido presentará el Directorio Virtual VirDAP, el cual permite interactuar con sistemas heterogéneos como Bases de Datos, LDAP, Directorios Activos, etc. a través de la tecnología LDAP, mejorando considerablemente el rendimiento.

Para más información sobre el programa o la localización del evento, toda la información la tenéis en la página web del evento.

Esperamos veros allí

Hace poco leí la noticia de una señora de 45 años a la que grabaron tirando un gato a un cubo de basura.

Esta grabación se difundió por internet y comenzó la locura: se distribuyó su identidad, dirección postal y de correo electrónico, perfil en redes sociales, se crearon grupos que amenazaban a la señora de las formas más variopintas e que incluso pedían que se le despidiera de su trabajo.

Dejando al margen que fuera recriminable lo que la señora hizo, podemos ver un claro caso de lo que puede llegar a suceder cuando los datos personales se encuentran desprotegidos: ¿deberían haberse difundido su dirección postal, dónde trabajaba, cuál era su perfil en las redes sociales o su edad? Y es más, ¿cómo pudieron obtener esa información desde internet?

Desde PRiSE os invitamos a pensar sobre esto: ¿Sabes qué datos tienes publicados en redes sociales, foros y otras páginas web y que son visibles por toda la red? ¿Qué información publicas en tu blog o microblog?

Una buena manera de saber qué hay publicado de tí en la red es poner tu nombre y apellidos entre comillas en tu buscador favorito. Puede llegar a sorprenderte la cantidad de información personal que tienes publicada en internet.

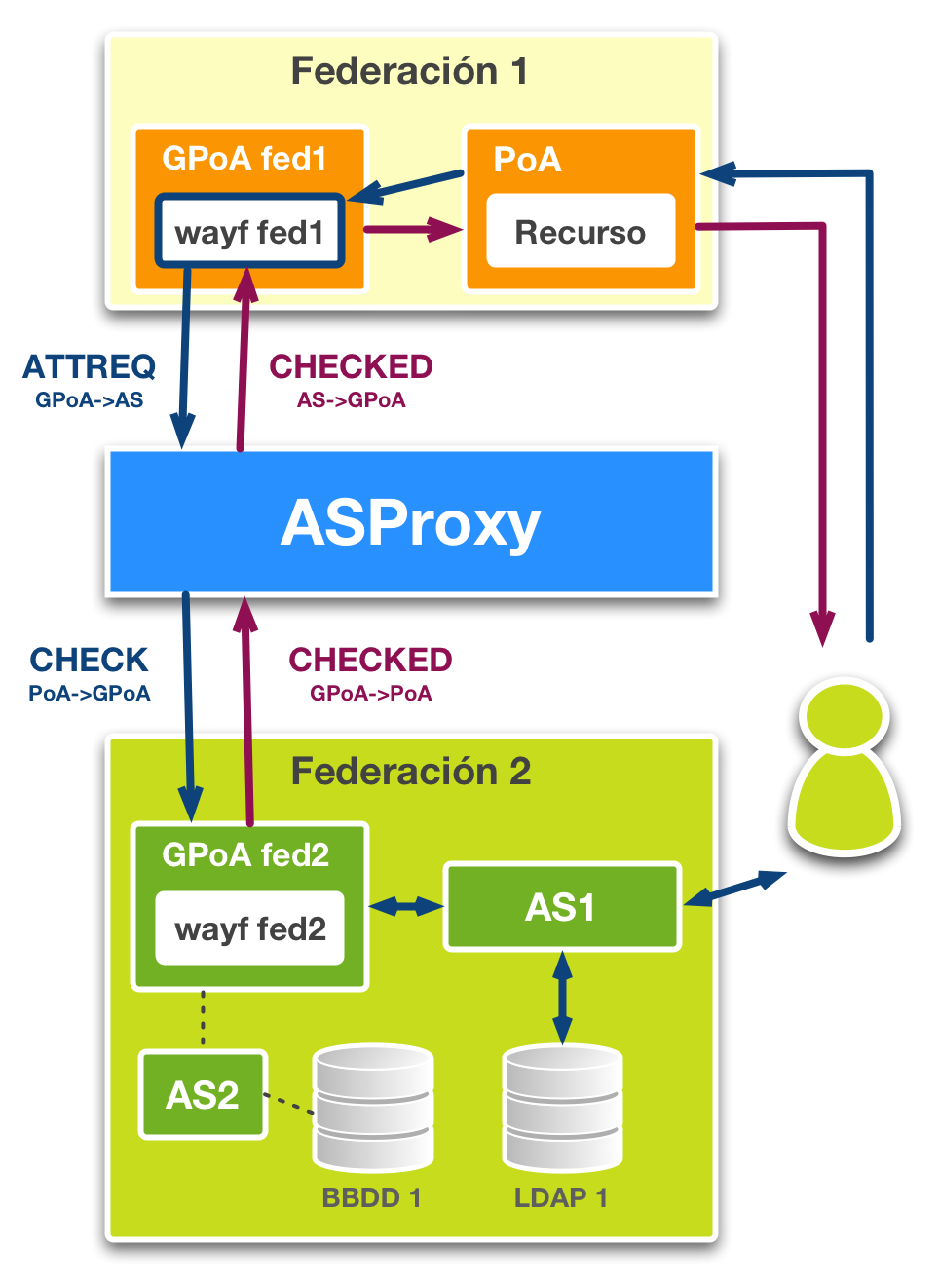

En uno de nuestros proyectos nos hemos encontrado con la situación de tener que unir dos federaciones PAPI, permitiendo que personas que pertenezcan a una federación puedan acceder a los recursos federados de otra federación.

La solución que hemos ideado ha llevado al desarrollo de un nuevo elemento en php que implementa el protocolo PAPI, al cual le hemos denominado ASProxy.

Este elemento permite conectar dos GPoAs, cada uno de una federación diferente. Para la federación que protege los recursos, el ASProxy actúa como un AS normal, pero para el GPoA de la federación a la que pertenece el usuario, el ASProxy se comporta como un PoA.

Cuando un ASProxy recibe un mensaje ATTREQ de un GPoA, traduce esa petición en un mensaje CHECK, almacenando en la sesión información necesaria para cuando esa petición sea contestada. En esa petición ATTREQ se envíará el parámetro PAPIHLI con el valor del AS de la federación 2 al que pertenece, pudiendo así evitar el paso de que el usuario tenga que seleccionar de nuevo en un WAYF a qué institución pertenece.

Cuando a un ASProxy le llega un mensaje CHECKED de respuesta proveniente del GPoA de la federación 2, éste deberá transformar este mensaje, descifrándolo con la clave pública del GPoA de la federación 2, modificando la información necesaria y cifrándolo con su clave privada para que el GPoA de la federación 1 pueda comprender la respuesta.

Esta será un mensaje CHECKED de tipo AS->GPoA, distinto del recibido anteriormente, de tipo GPoA->PoA.

Como una extensión futura a este componente, estamos pensando la forma más adecuada de enviar, dentro de la aserción obtenida, el AS de la federación 2 donde el usuario se ha autenticado para que así, en la federación 1, puedan realizar filtros con esta información.

Desde PRiSE seguiremos informando de cómo evoluciona este componente.