Recientemente hemos tenido que solucionar la problemática de tener que cambiar la codificación de un sistema a UTF8. Después de cambiar las codificaciones de archivos y plantillas, la forma de trabajar con los servidores de LDAP y entre otros, nos topamos con un problema en la base de datos MySQL que se utilizaba.

En un principio solucionamos el problema de los caracteres añadiendo la función mysql_set_charset(«utf8″,$conexion) en el código de la forma:

$connection = mysql_connect($server,$username,$password);

mysql_set_charset('utf8',$connection);

[...]

Esto nos evitaba los problemas de codificaciones erróneas, pero pensamos que una forma más elegante de hacerlo sería cambiar la configuración de la base de datos para evitar tener que modificar todos los scripts donde hubiera que conectarse con bases de datos.

Según la documentación de MySQL para que al extraer la información con una codificación concreta es necesario modificar el archivo de configuración de MySQL añadiendo las directivas:

character-set-server=utf8

collation-server=utf8_general_ci

Esta configuración nos funcionaba bien hasta que se utilizaban dos conexiones a bases de datos diferentes en un mismo script, donde una de las conexiones devolvía datos codificados correctamente, pero la otra los devolvía con la codificación errónea.

Después de dar muchas vueltas a la documentación de MySQL encontramos la directiva:

skip-character-set-client-handshake

La cual permite que MySQL se comporte como MySQL 4.0. y no haga caso de la codificación del cliente y fuerce a que se utilice la establecida por defecto con las variables character-set-server y collation-server

A nosotros esta variable de configuración nos solucionó el problema. Esperamos que os sirva de ayuda también a vosotros.

![]()

———-

OJO! Si buscáis esta variable cuando estáis en consola, (por ejemplo con mysql >SHOW VARIABLES;) no desesperéis; esta variable no aparece en al mostrar las variables del sistema.

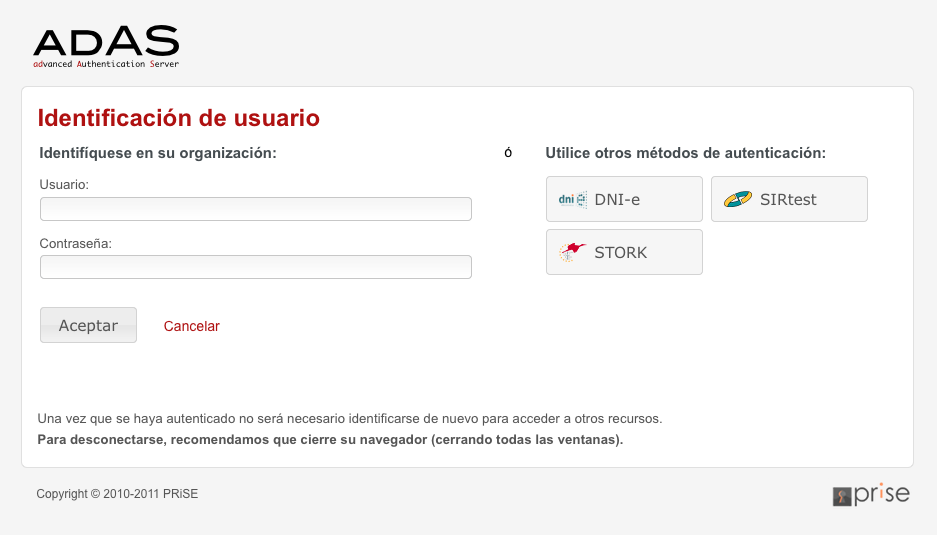

El próximo 6 de octubre en la Universidad de Cuenca tendrá lugar el II Foro de Identidad de RedIRIS. En este encuentro, la Universidad de Salamanca y la Universidad de Girona presentarán respectivamente adAS como su nuevo SSO .

La USAL se centrará en cómo permite adAS la autenticación de sus usuarios a través del DNIe y cómo se gestionan los atributos necesarios para cada aplicación a través de las Fuentes de Datos en adAS.

La UdG en cambio presentará el acceso a Google Apps que se permite a través de adAS para sus usuarios.

Más información:

Ya está disponible la versión 1.2 de adAS. Para los que no lo conozcáis, éste es un Servidor de Autenticación Avanzado que realiza funciones de Proveedor de Identidad en protocolos como PAPI, SAML 2 y OpenSSO, ofreciendo a su vez un entorno gráfico de configuración.

Son muchas las nuevas características principales de adAS 1.2, por lo que las hemos dividido en las siguientes categorías:

- Protocolo:

- Se ha añadido el protocolo OpenSSO dentro de esta versión de adAS. Actualmente cubre el interfaz REST de OpenSSO.

- Metadatos:

- Firma digital de los metadatos propios que genera el interfaz de administración.

- Metadatos de Proveedores de Servicio del protocolo OpenSSO. Se permite definir la IP desde la que se permite el acceso al interfaz REST de OpenSSO.

- Metadatos extendidos: un nuevo formato de metadatos que permite incluir nueva información sobre los originales de un Proveedor de Servicio sin modificar su firma digital. Esta característica se utiliza para generar un identificador opaco a cada uno de los Proveedores de Servicio que se hayan incluido, el cual permanecerá inmutable aunque se modifique el ID de entidad (entityID).

- Fuentes de datos:

- Se ha incluido una nueva fuente de datos: Oracle. Ésta es configurable a través del interfaz OCI8 de PHP.

- Posibilidad de no cachear atributos de un usuario, permitiendo así la generación de valores dinámicos en cada petición que reciba adAS.

- Se permite definir una lista de índices en una fuente de datos. Así, podemos realizar la autenticación o la obtención de atributos utilizando diferentes índices sobre una misma fuente de datos.

- Autenticación:

- Se ha incluido una nuevo módulo de autenticación local: Oracle.

- Posibilidad de que el usuario elija cómo se quiere autenticar en el caso de que se haya obtenido más de un identificador único en su proceso de identificación.

- Autenticación delegada:

- adAS soporta ahora la delegación de la autenticación en otros entornos. Además, opcionalmente se puede comprobar si el usuario existe en nuestra organización antes de indicar que la autenticación ha sido correcta.

- Nuevos módulos de autenticación delegada:

- Atributos:

- Se ha incluido el soporte de esquemas de atributos:

- eduPerson

- SCHAC

- iris.schema

- inetOrgPerson

- Posibilidad de definir si se quiere enviar los atributos en modo OID o URN en una política de emisión de atributos de un Proveedor de Servicio. La información del OID y el URN se obtendrá del esquema de atributos que se haya configurado.

- Se ha incluido el soporte de esquemas de atributos:

- Interfaz de administración:

- Se permite proteger el interfaz de administración como un Proveedor de Servicio PAPI, por lo que la autenticación queda delegada a la que se tenga configurada en el adAS.

- Nueva sección que permite configurar el interfaz de administración visualmente.

Además de resolver los bugs o errores que se habían informado hasta la fecha. Esta nueva versión ha sido posible gracias al apoyo de las universidades de Salamanca, Girona y Málaga.

Como son muchas las nuevas características, iremos analizando las más importantes una a una en este blog ![]()

Ah! Podéis descargar esta nueva versión en la página de descarga de adAS y si tenéis alguna duda os recomendamos que os suscribáis a la lista de correo de usuarios de adAS.

Una de las metodologías con las que PRiSE trabaja se corresponde a la metodología ágil SCRUM para los procesos de desarrollo/integración de software, dado que esta metodología es la que mejor se adapta a sus capacidades y dimensiones.

SCRUM presenta un enfoque incremental e iterativo, en clara contraposición a las fases tradicionales de desarrollo de software, dispuestas en “cascada”, donde cada una se lleva a cabo justo después de que se finalice la anterior.

Este enfoque iterativo permite desarrollar primero un subconjunto de características de alto valor, a partir del cual se pueden obtener rápidamente las impresiones (a modo de mejoras, correcciones, errores, sugerencias etc) que el equipo de desarrollo y el cliente tienen del producto. Dichas impresiones se utilizarían en las siguientes iteraciones, consiguiendo incrementos, en cuanto al valor funcional del producto, que en cada fase nos acerca más al producto detallado en los requisitos.

En cada iteración de la metodología SCRUM se llevan a cabo las siguientes actividades:

- Implementación y prueba llevada a cabo por el equipo de desarrolladores.

- Pruebas de calidad/aceptación.

- Evaluación/Priorización de los resultados de la fase anterior. Si los resultados fueron positivos se pasa a la fase de Despliegue.

- Generación detallada de requisitos.

- Diseño y Análisis.

Debido a la complejidad de desarrollar un Proveedor de Identidad sencillo, manejable, multiprotocolo y que funcione, pensamos en SCRUM como metodología para desarrollar adAS. Y nuestra experiencia está siendo satisfactoria.

Desde PRiSE, animamos a todos nuestros clientes (y futuros clientes) a que participen con nosotros a realizar su proyecto utilizando SCRUM.

Así mismo, aunque SCRUM nació para proyectos tecnológicos, en PRiSE se ha adaptado también para todas sus gestiones internas.

Puedes conseguir más información de SCRUM en la página de la organización Scrum Alliance.