adAS SSO permite integrar aplicaciones y servicios bajo los principales protocolos de SSO: CAS, SAML, OAuth, OpenID.

Nuestros clientes evolucionan sus SSO’s integrando nuevos SP’s, estas son las últimas aplicaciones que se suman a nuestro single sign-on:

- Unidisc de UNIFICAT, producto ownCloud

- Kaltura

- Tangram

- Mathworks

- Office365

- appCrue

Infórmate sobre como adAS SSO facilita la integración y adaptación de SP’s, contacta con nosotros!

Y recuerda que tenemos disponible LonginUp, nuestro SSO en la nube.

Acabamos de publicar adAS v1.7.0b, revisión de la rama 1.7.0 que se centra en resolver problemas encontrados recientemente. Se han corregido los siguientes bugs:

- No se tiene en cuenta el puerto en HTTP_HOST

- Error mostrando información de peticiones SAML mal enviadas

- Error insertando cadenas largas en OCI

- Error al procesar una respuesta errónea de autenticación delegada PAPI

- Error detectando protocolos de un SP

- Visibilidad errónea métodos de la clase X509Certificate

- No se muestra correctamente información de no autorización en logs y UI

- Error en el orden de certificados bajo KRO

- Error validando credenciales grant Client Credentials en OAuth 2

- Desincronización entre versiones de productos

- Error ordenando tabla de SPs

- No se muestran los logs en la administración

- No se hace logout en la vieja administración

Para más información acerca de estas mejoras y de otros bugs corregidos, consultar el archivo Release-Notes.txt de adAS 1.7.0b.

En nuestro afán de facilitar la vida a los usuarios de nuestros productos, desde la versión 1.7.0 de adAS SSO están disponibles nuevos puntos de petición de recursos a su API, con lo que se abre un amplio abanico de posibilidades de uso de nuestra aplicación estrella, ya que ahora existe la posibilidad de solicitar información directamente a adAS SSO desde nuestras aplicaciones propias, a través de peticiones OAuth2, siempre y cuando hayamos permitido desde adAS SSO que dichas aplicaciones estén autorizadas a trabajar con esos recursos.

Entre los nuevos recursos y los ya existentes en la renovada API de adAS SSO, se encuentran:

- Atributo: Permite evaluar atributos de un usuario según están definidos en la Política de Emisión de Atributos

- Bearer Tokens de OAuth 2: Permite consultar y eliminar los Bearer Tokens de OAuth 2 que están activos

- Configuración de adAS: Permite consultar la configuración en uso de adAS

- Estadísticas: Estadísticas de uso del sistema

- Evento: Permite obtener y crear eventos en adAS

- Fuente de datos: Permite realizar operaciones sobre una fuente de datos dada de alta en adAS

- Información de adAS: Permite obtener información del servidor donde está desplegado adAS

- Información de tokens OAuth2: Información de tokens OAuth2 activos en el sistema

- Información de usuarios con Candao 2.0: Información sobre los usuarios que controlan acceso a aplicaciones con Candao 2.0

- Logs: Información de logs en adAS

- Metadato: Permite trabajar con metadatos de SP, federación y de HUB

- Monitorización: Permite obtener y eliminar registros de monitorización

- OpenIDConnect UserInfo Endpoint: Punto de entrada de OpenIDConnect que permite obtener información de un usuario a clientes autorizados

- Servidor de Recursos OAuth2: Permite obtener atributos de un usuario según están definidos en la Política de Emisión de Atributos para un cliente OAuth2 con un token de acceso válido

- Vinculación de dispositivos y aplicaciones: Permite obtener y desvincular los enlaces establecidos entre aplicaciones y dispositivos de los usuarios

Con esta nueva lista de recursos con los que trabajar, se puede ampliar el uso de adAS mucho más allá de lo que se puede imaginar, como por ejemplo: la gestión de estadísticas de usuario propias, incidiendo en aquello que creamos más interesante para nuestra organización, la realización de aplicaciones de control de acceso para dispositivos móviles, mediante la gestión de los tokens OAuth2, entre otras.

Desde nuestra posición y nuestra filosofia de adaptabilidad para facilitar el uso, os invitamos a comentarnos vuestras necesidades. Y si requerís unos recursos que no están disponibles actualmente, comentádnoslo para que las tengamos en consideración y podamos solventarlas.

Para más información ponte en contacto con nosotros.

Salud y hasta la próxima!

Recientemente nuestros clientes están disfrutando de la integración de Alfresco en su Single Sign-On basado en adAS.

¿Qué es Alfresco?

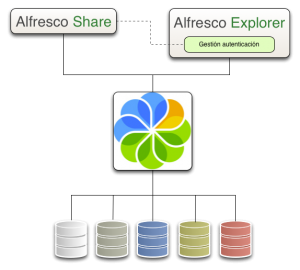

Alfresco es una plataforma de contenido que permite almacenar y compartir documentos de toda una organización. En su versión 4, la aplicación base se re-bautiza como Alfresco Explorer donde su arquitectura evoluciona de manera que puedan existir además aplicaciones adicionales que aprovechen el motor de este gestor documental.

Como ejemplo encontramos Alfresco Share, cuya función está cercana a la de un gestor de contenidos (CMS), y que aprovecha tanto la API de Alfresco como su arquitectura de identidad digital.

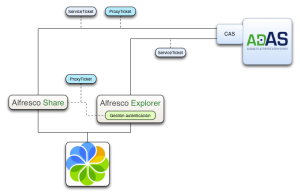

¿Cómo se integra en adAS?

El equipo técnico de PRiSE ha desarrollado un módulo de autenticación externa para Alfresco que permite realizar la autenticación del usuario en adAS. Para la interoperabilidad entre Alfresco y adAS se ha utilizado el protocolo CAS, ya que era el que mejor se adaptaba a la arquitectura de autenticación de Alfresco.

Como comentábamos antes, la autenticación del usuario la realiza siempre el motor de Alfresco, mientras que las aplicaciones adicionales, como Alfresco Share, aunque se encargan de obtener las credenciales del usuario (nombre de usuario y contraseña) delegan en Explorer validar si son correctas o no.

Este modelo encaja perfectamente con la versión 2 del protocolo CAS, puesto que éste permite que las aplicaciones pidan tickets de proxy para terceras, por lo que en un modelo basado en CAS, Alfresco Share pedirá un ticket de Proxy para Alfresco Explorer y éste, con la información que recibe de adAS, autenticará al usuario tanto en Explorer como en Share.

El módulo que ofrecemos a nuestros clientes permite además crear cuentas automáticamente en Alfresco en el caso de que no existiera previamente. Esto es posible gracias a que adAS enviaría atributos con la siguiente información:

- Correo electrónico

- Nombre

- Apellidos

¿Y si no tengo un Single Sign-On?

La integración de Alfresco con adAS ofrece muchas ventajas incluso aunque no se disponga (o no necesitemos) un Single Sign-On. Al delegar en adAS el proceso de autenticar al usuario, automáticamente se pueden ofrecer las siguientes características adicionales a Alfresco:

- Autenticación con DNI-e o cualquier otro certificado digital, como la FNMT o CATCert.

- Autorización basada en atributos (ABAC), decidiendo quién puede acceder a Alfresco en función de la información que disponemos del usuario.

- Auditoría de la autenticación y autorización, gracias a que adAS permite generar informes de quién se ha autenticado en el sistema y a qué aplicaciones ha accedido.

- Estadísticas de acceso a Alfresco.

Contacta con nosotros si quieres recibir más información de cómo integrar Alfresco en adAS.