Publicada la nueva versión adAS SSO 1.9.8, con corrección de errores, sin añadir nuevas funcionalidades.

Si te resulta de interés nuestros servicios y quieres unirte a PRiSE, puedes ponerte en contacto con nosotros a través de https://www.prise.es/es/contact/.

Recientemente hemos puesto a disposición de nuestros clientes en adAS DOCS el nuevo hotfix adAS SSO 1.9.7. Una nueva versión de nuestro IdP que permite la implantación de un SSO multiprotocolo, totalmente flexible a cualquier organización.

Los cambios más relevantes de la última versión consisten en:

- Implementación de la autenticación delegada OpenID Connect.

- Corrección de las deficiencias existentes en la autenticación delegada OAuth2. Se incorpora el acceso al servidor de recursos, esperándose una respuesta JSON con atributos de identidad del usuario.

- Se dota a adAS con la capacidad de obtener la información sobre la autenticación de doble factor desde una fuente de datos conectada, en vez de la BBDD interna.

- En el modo federación, y para autenticaciones delegadas, se puede solicitar el consentimiento informado al usuario en base al IdP y a algún atributo devuelto por éste.

- Para los callback de atributos, se pasa como segundo parámetro el identificador interno del usuario, evitando así tener que obtenerlo de la sesión dentro del propio callback.

- adAS deja de mantener su propio almacén de raíces de confianza X509, en el directorio adas-sso/data/config/certs/trust, y pasa a utilizar los configurados en el fichero php.ini del intérprete PHP.

- Se incorpora una nueva directiva de configuración para los metadatos de los SPs de tipo OpenID Connect, que permite diferenciar, entre el secreto usado para identificar al cliente OpenID Connect, y la clave HMAC, utilizada en los algoritmos de firma HS256, HS384 y HS512.

Si quieres formar parte de las organizaciones que ya usan adAS SSO, no dudes en ponerte en contacto con nosotros a través de https://www.prise.es/es/contact/.

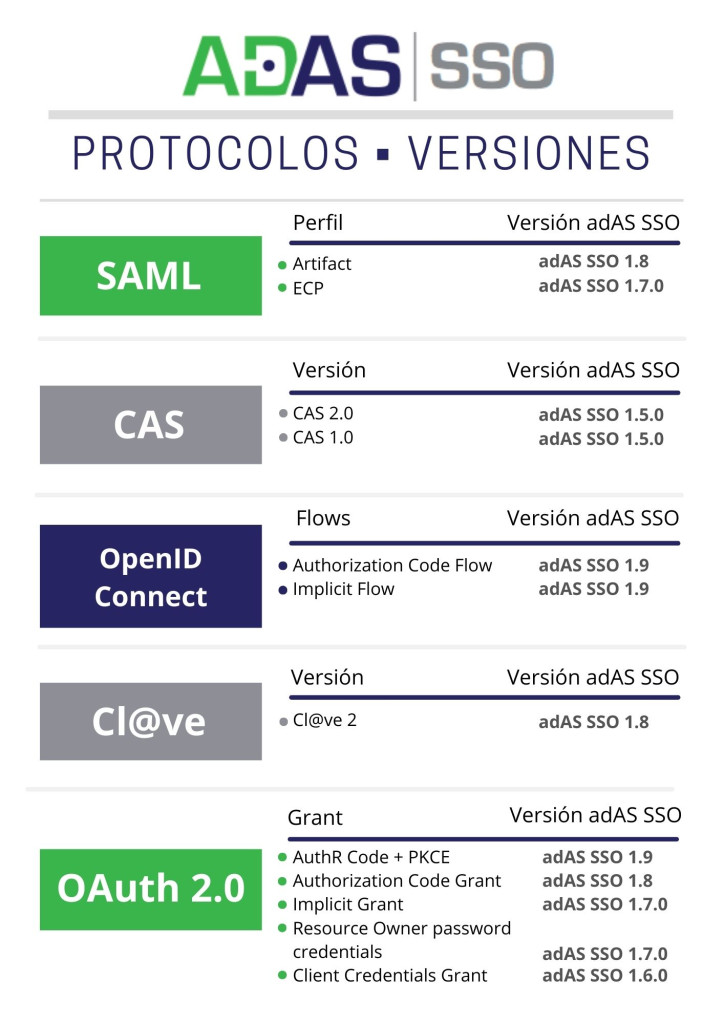

adAS SSO es un IdP multiprotocolo, asegurando de forma continua que cualquier organización pueda integrar aplicaciones y servicios con el protocolo que más se adecúe a sus necesidades.

A continuación podrás ver los principales protocolos y a partir de qué versión puedes utilizarlo. Recuerda además que para aquellas aplicaciones que necesiten PAPI, podrás seguir utilizándolo:

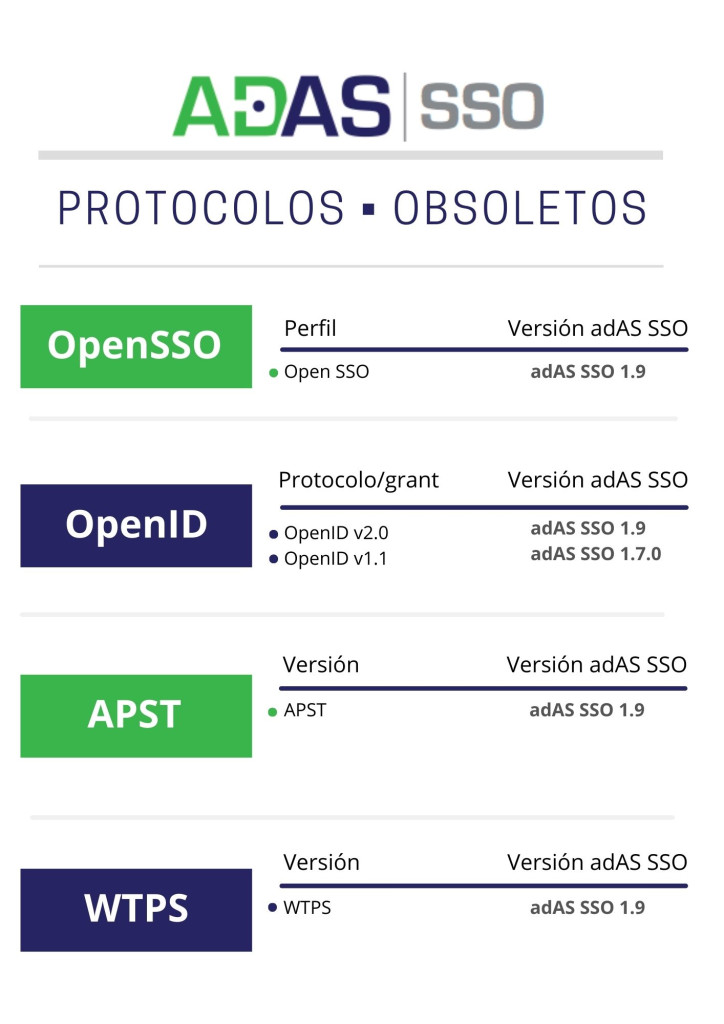

Nuestro afán de contar siempre con el IdP especializado nos ha hecho marcar algunos de los protocolos como obsoletos:

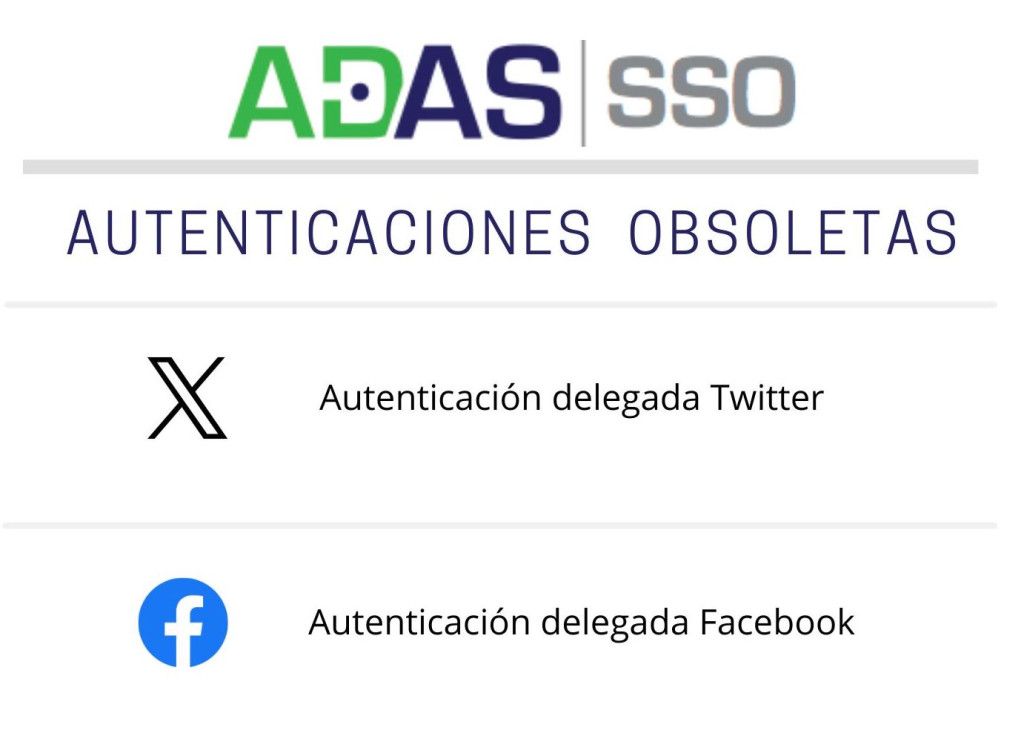

Así como los siguientes tipos de autenticaciones por motivos de seguridad:

Si deseas conocer más novedades o información sobre alguno de nuestros productos, puedes ponerte en contacto con PRiSE a través de https://www.prise.es/es/contact/.

Nuestros clientes ya cuentan con adAS SSO 1.9.6

¿Te perdiste la salida de adAS SSO 1.9? Aquí te lo contamos todo: http://www.prise.es/landing/sso/19c/

Las versiones parche (revisa nuestro versionado aquí) sólo están disponibles para los clientes con servicio de soporte activo.

Estas son las características principales de los hotfix de la 1.9:

adAS SSO 1.9.1 y adAS SSO 1.9.2

Secreto, la 1.9.0 salió ya siendo 1.9.1, pero en breve se publicó la 1.9.2 para asegurar las funcionalidades de adAS SSO 1.9.

adAS SSO 1.9.3

- Parámetro de configuración en los módulos de autenticación delegada Cl@ve que permita deshabilitar IdPs en la pasarela Cl@ve

- Se incorpora compatibilidad con el cliente MS Authenticator para la generación de OTP

adAS SSO 1.9.4

- Se implementa en la API el servicio «sesionandgo»

adAS SSO 1.9.5

- Implementación de un servicio en la API OAuth2 que permite desde una aplicación usando el grant Authorization Code redirigir al usuario autenticado a otro SP, con una sesión válida.

- En los módulos de autenticación delegada de tipo SAML2/Cl@ve2 se puede definir el nivel de LoA aportado en función de contexto de autenticación proporcionado por el IdP donde se autentique el usuario

- Se ha modificado el comportamiento del módulo de autenticación por usuario y contraseña, no siendo obligatorio su definición. Por extensión el tema visual de adAS ya no muestra siempre los elementos de formulario para obtener el identificador de usuario y su contraseña

- Incorporación del IdP ClaveApp como nuevo IdP, el cual puede ser deshabilitado en las peticiones hacia la pasarela Cl@ve

- Se incorpora servicio en la API para (/api/adas/oauth2/refresh_token/:token_id, con método DELETE) para eliminar tokens de refresco OAUTH2

- Se incorpora servicio en la API para (/api/adas/oauth2/tokendata/onlyfirstvalues con método GET) obtener el primer valor de cada atributo de un usuario autenticado con OATUH2 y grant Authorizatrion Code.

adAS SSo 1.9.6

- Recuperar el valor del elemento <saml:NameID> como atributo requerido en autenticaciones delegadas SAML2/Cl@ve

- Permitir que adAS Fed mantenga sesiones de un solo uso

- Soporte para SAML v. 2.0 Subject Identifier Attributes

- Mejora de la información mostrada en los registros de estadísticas en una sola linea de log (ELK)